Bezpieczeństwo w chmurze

7 ukrytych prawd bezpieczeństwa w chmurze

Opierając się na obszernej, aktualnej wiedzy i doświadczeniu konsultantów ze Secure, łowcom zagrożeń...

Wyzwania w zakresie bezpieczeństwa w chmurze i sieci w 2022 roku

Środowiska pracy organizacji uległy szybkim, ale trwałym zmianom w obliczu niedawnego kryzysu zdrowotnego....

Raport bezpieczeństwa w chmurze 2022

Adopcja w chmurze nadal przenika w organizacjach, ponieważ obejmują one zwinne opracowywanie oprogramowania....

Podnoszenie paska dla aplikacji internetowej i bezpieczeństwa API

Większość aplikacji internetowych i bezpieczeństwa API nie wystarczy Zabezpieczenie aplikacji internetowych...

Priorytety CIO: zmuszanie biznesu do ewolucji

Teraz oczywiste jest, że siły dążące do przedsiębiorstw do przyjęcia technologii do modernizacji...

Podróż w sektorze publicznym

Gdy rząd nadal przenosi obciążenia do chmury, wiele agencji stara się zautomatyzować bezpieczeństwo...

Zupa alfabetowa: sens XDR, EDR, NDR i Siem

XDR, EDR, NDR i Siem. Są one jednym z najważniejszych akronimów w zakresie bezpieczeństwa cybernetycznego....

DevSecops: pozostanie zabezpieczone i zgodne

Szybkie przyjęcie technologii chmurowej i ewolucji branży oprogramowania, od aplikacji monolitycznych...

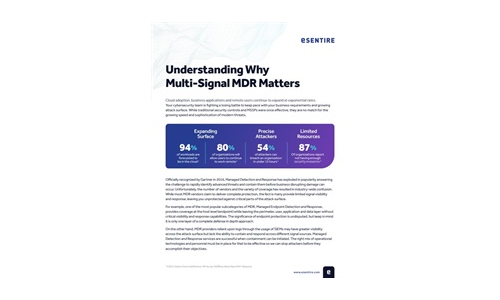

Zrozumienie, dlaczego multi sygnał MDR ma znaczenie

Dostawcy MDR mogą wykrywać tylko na to, co widzą. Podejście wielogapniowe ma zasadnicze znaczenie...

Jak nowoczesna frontend może przekształcić Twój biznes e -commerce

Nasze opinie 5 Way Jamstack i nowoczesna platforma chmurowa CDN Edge zwiększą frontendę e -commerce....

Najważniejsze pytania, które należy zadać w SASE RFP

Przejście do architektury dostarczanej przez chmurę może być zniechęcające. Konieczne jest znalezienie...

Zarejestruj się w centrum publikacji Cyber Security Tech

Jako subskrybent będziesz otrzymywać powiadomienia i bezpłatny dostęp do naszej stale aktualizowanej biblioteki oficjalnych dokumentów, raportów analityków, studiów przypadku, seminariów internetowych i raportów dotyczących rozwiązań.