Najnowsze oficjalne dokumenty

7 wgląd w dzisiejsze podejścia do monitorowania sieci i zarządzania

Zarządzanie dzisiejszymi złożonymi sieciami nie jest łatwym zadaniem do nawigacji. Zespoły operacji...

Podnoszenie paska dla aplikacji internetowej i bezpieczeństwa API

Większość aplikacji internetowych i bezpieczeństwa API nie wystarczy Zabezpieczenie aplikacji internetowych...

Ucieczka z labiryntem ransomware

Ransomware to stale ewoluująca forma złośliwego oprogramowania zaprojektowana do kradzieży danych...

6 lekcji od Sase Innowators

Jak wiodące organizacje rozwijają się z Prisma Sase Przedsiębiorstwa tradycyjnie stosowały sprzętowe...

Pułapki selekcji dostawcy Sase: cechy vs. wyniki strategiczne

Po rozmowie z 1000 it profesjonalistów dowiedzieliśmy się, że sukces z SASE jest osiągany tylko...

7 wskaźników do pomiaru skuteczności operacji bezpieczeństwa

Nie możesz poprawić tego, czego nie mierzysz. Aby dojrzeć program operacji bezpieczeństwa (SOC) i...

Przyjęcie automatyzacji bezpieczeństwa cybernetycznego

Przeczytaj ten raport, aby dowiedzieć się, w jaki sposób CISO i starsi specjaliści ds. Bezpieczeństwa...

6-etapowy przewodnik po starterach cyberbezpieczeństwa

Komputery i Internet przynoszą wiele korzyści małym firmom, ale technologia ta nie jest pozbawiona...

Pierwsze kroki do dojrzałości dostarczania danych

Najgłębsze spostrzeżenia organizacji często pochodzą z wrażliwych danych. Odpowiedzialne organizacje...

Badanie Forbes - CIO 2025

Oczekuje się, że chmura jest ważna, chmura nowej generacji i Multicloud będą odgrywać jeszcze ważniejszą...

Nowa era oszustwa: zautomatyzowane zagrożenie

Oszustwa zatrudniają boty i zautomatyzowane ataki, które przeszukują aplikacje szukające każdej...

5 Korzyści z współpracy z Webroot

Podczas gdy cyberataki nadal ewoluują pod względem wolumenu, organizacji i wyrafinowania, technologia...

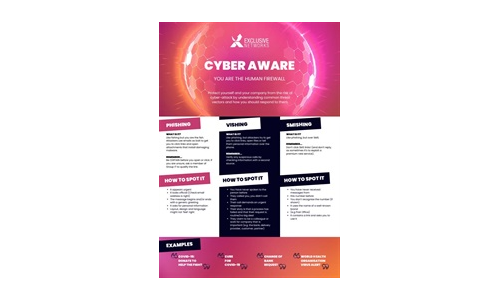

Cyberprzestępczość infografika

Pobierz tę infografika, aby zobaczyć, jak możesz chronić siebie i swoją firmę przed ryzykiem cyberataku,...

Zarejestruj się w centrum publikacji Cyber Security Tech

Jako subskrybent będziesz otrzymywać powiadomienia i bezpłatny dostęp do naszej stale aktualizowanej biblioteki oficjalnych dokumentów, raportów analityków, studiów przypadku, seminariów internetowych i raportów dotyczących rozwiązań.