Ochrona punktu końcowego

Jak bezpieczne są Twoje dane w chmurze

Ponieważ pracownicy pracują zdalnie po wyższych stawkach, dane biznesowe są coraz bardziej zagrożone....

12 kroków dla silniejszej ochrony oprogramowania ransomware

W ciągu ostatnich kilku lat podpisaliśmy setki MSP. Lubimy zapytać każdego nowego klienta, dlaczego...

Ucieczka z labiryntem ransomware

Ransomware to stale ewoluująca forma złośliwego oprogramowania zaprojektowana do kradzieży danych...

Ewolucja cyberbezpieczeństwa

Bezpieczeństwo cybernetyczne przez lata, kiedy patrzymy na stale rosnące, zależne od technologii środowisko,...

Przewodnik po zgodności CMMC

1 stycznia 2020 r. Departament Obrony Stanów Zjednoczonych (DOD) opublikował wymagania dotyczące certyfikacji...

Korzystanie z MITER ATT & CK ™ w polowaniu i wykryciu zagrożeń

Polowanie na zagrożenie to proces proaktywnego wyszukiwania złośliwego oprogramowania lub atakujących...

Studia przypadków ransomware

Ransomware to prosta nazwa złożonego zbioru zagrożeń bezpieczeństwa. Ataki mogą być krótkie i...

Jak chronić swoją firmę przed oprogramowaniem ransomware

Przeczytaj ten przewodnik, aby uzyskać wgląd w sposób, w jaki możesz podjąć proaktywne kroki, aby...

6-etapowy przewodnik po starterach cyberbezpieczeństwa

Komputery i Internet przynoszą wiele korzyści małym firmom, ale technologia ta nie jest pozbawiona...

Lekcje z powrotu Revila

Ransomware to nie tylko kolejne modne hasło. Jest to bardzo realne zagrożenie dla firm i instytucji...

Raport zagrożenia Sophos 2022

Zagrożenia powiązane z nimi kierują się do współzależnego świata. Uważamy, że przesunięcie...

Zarządzanie cyberbezpieczeństwem dla małych i średnich firm

Kluczowe jest budowanie fundamentu umożliwiające zarządzanie cyberbezpieczeństwem. Krajobraz cyberprzestępczości...

Ochrona wielu wektorów

Edukacja użytkowników jest niezaprzeczalnie skutecznym sposobem ochrony ich przed phishingiem i innym...

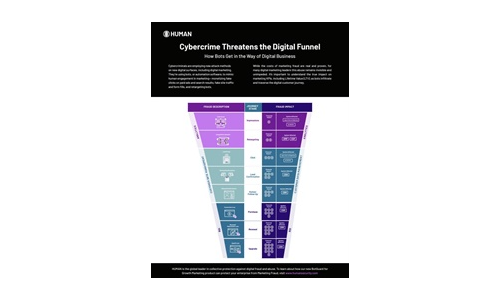

Cyberprzestępczość zagraża cyfrowemu lejowi

Cyberprzestępcy stosują nowe metody ataku na nowe powierzchnie cyfrowe, w tym marketing cyfrowy. Korzystają...

Zarejestruj się w centrum publikacji Cyber Security Tech

Jako subskrybent będziesz otrzymywać powiadomienia i bezpłatny dostęp do naszej stale aktualizowanej biblioteki oficjalnych dokumentów, raportów analityków, studiów przypadku, seminariów internetowych i raportów dotyczących rozwiązań.