Zarządzane wykrywanie i reakcja

Przewodnik zapobiegania zagrożeniom poufnym

W doskonałym świecie zaufanie nigdy nie zostanie naruszone. Cybernetyczne obrony byłyby nie do zapoznania...

Przewaga krawędzi

Zmniejsz koszty i popraw wydajność dzięki przetwarzaniu krawędzi. Przeczytaj przewagę krawędzi,...

Wykonanie kursu, aby uzyskać sukces modernizacji

Ponieważ przedsiębiorstwa planują swoje wysiłki na rzecz modernizacji SAP, szukają rozwiązań,...

MDR + IR: Przepis na cyberprzestępczość w XXI wieku ryzyko ryzyka

W dzisiejszym świecie musisz przechowywać i obsługiwać duże ilości danych klientów i pracowników,...

Co to jest Zero Trust? (Naprawdę)

W ciągu ostatniej dekady cyberbezpieczeństwo koncentrowało się na wyzwaniu zapewnienia coraz bardziej...

Podsumowanie wykonawcze obrońcy

Cyber Obrona jest jedną z czterech ściśle zintegrowanych domen bezpieczeństwa informacji, zobowiązane...

Zarządzanie cyberbezpieczeństwem dla małych i średnich firm

Kluczowe jest budowanie fundamentu umożliwiające zarządzanie cyberbezpieczeństwem. Krajobraz cyberprzestępczości...

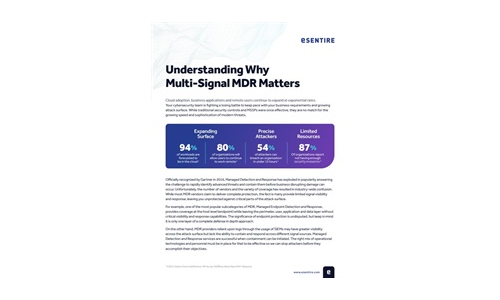

Zrozumienie, dlaczego multi sygnał MDR ma znaczenie

Dostawcy MDR mogą wykrywać tylko na to, co widzą. Podejście wielogapniowe ma zasadnicze znaczenie...

Zarejestruj się w centrum publikacji Cyber Security Tech

Jako subskrybent będziesz otrzymywać powiadomienia i bezpłatny dostęp do naszej stale aktualizowanej biblioteki oficjalnych dokumentów, raportów analityków, studiów przypadku, seminariów internetowych i raportów dotyczących rozwiązań.